排序

分布式、CAP和BASE理论基础

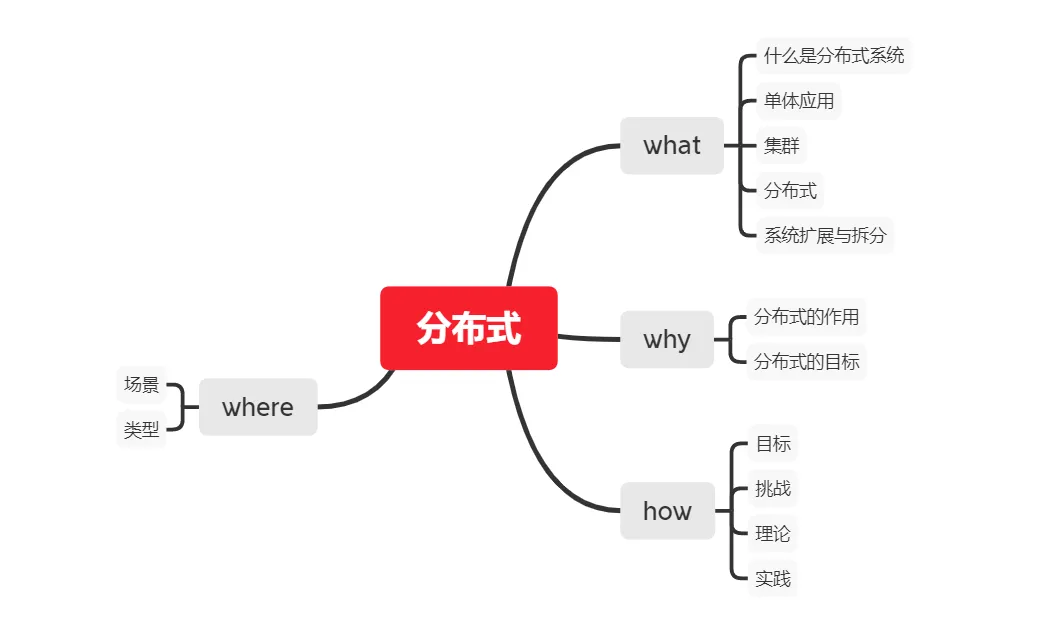

在计算机科学领域,分布式系统是一门极具挑战性的研究方向,也是互联网应用中必不可少的优化实践,而 CAP 理论和 BASE 理论则是分布式系统中的两个关键的概念。 1、什么是...

从零开始理解分布式系统架构与设计原理

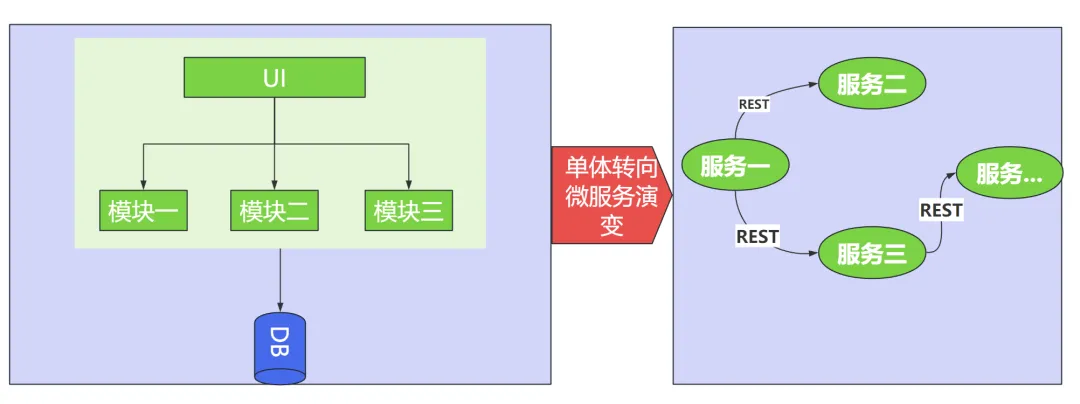

总是听大佬讲分布式分布式,什么才是分布式系统呢? 分布式系统是一个硬件或软件系统分布在不同的网络计算机上,彼此之间仅仅通过消息传递进行通信和协调的系统。 在一个分布式系统中,一组独立...

详解Lombok的坑

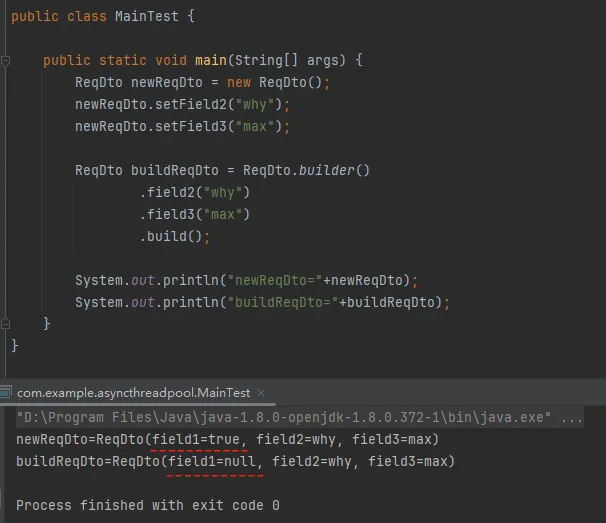

不念最近踩了一个lombok的坑,有点意思,给你分享一波。 之前写过一个公共的服务接口,这个接口已经有好几个系统对接并稳定运行了很长一段时间了,长到这个接口都已经交接给别的同事一年多了。 ...

[]byte与string的两种转换方式和底层实现

fasthttp关于string和[]byte的转换方式和大家平常普遍使用的方式不一样,fasthttp转换实现如下: //[]byte转string func b2s(b []byte) string { return *(*string)(unsafe.Pointer(&b)) } ...

使用可移动表空间执行InnoDB备份

备份InnoDB的表时,可以使用可移动表空间执行部分备份,可以备份单独的表,也可以备份具有相同业务功能的多个表。 当用户将希望将源服务器上的一个表复制到另外一台服务器上时,可以采用可移动...

怎么防止sql注入

程序没有有效过滤用户的输入,使攻击者成功的向服务器提交恶意的SQL脚本,程序在接收后错误的将攻击者的输入作为SQL语句的一部分执行,导致原始的查询逻辑被改变,执行了攻击者精心构造的恶意SQ...

系统中断的类型有哪些?

中断按事件来源分类,可以分为外部中断和内部中断。 中断事件来自于CPU外部的被称为外部中断,来自于CPU内部的则为内部中断。 进一步细分,外部中断还可分为可屏蔽中断(maskable interrupt)和...

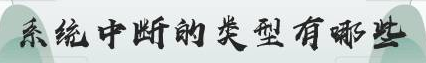

HTTPS的TSL握手流程是什么

传统的 TLS 握手基本都是使用 RSA 算法来实现密钥交换的,在将 TLS 证书部署服务端时,证书文件其实就是服务端的公钥,会在 TLS 握手阶段传递给客户端,而服务端的私钥则一直留在服务端,一定要...

![[]byte与string的两种转换方式和底层实现-不念博客](https://www.bunian.cn/wp-content/uploads/2024/03/fb62c7e1-3b54-4f98-a63f-0fe46d3fec16.png)